2023.09.07

医療機関のサイバーセキュリティ対策を分かりやすく解説

サイバー攻撃による被害を受ける医療機関が相次いでいることから、厚生労働省は医療機関のサイバーセキュリティ対策を義務化しました。

しかし、インターネットやシステムをはじめ、サイバー攻撃の専門家ではない人にとって、「具体的にどのようなことが求められるのか?」「どのような対策をすべきなのか?」など分からない点もあることでしょう。

そこで本記事では、医療機関が実施すべきサイバーセキュリティ対策の概要について、ポイントを分かりやすく解説します。

目次

医療機関のサイバーセキュリティ対策が義務化に!

近年、医療機関がサイバー攻撃による被害を受ける事例が相次いでいます。そこで、厚生労働省はいくつかの規則やガイドラインを改定し、医療機関の「サイバーセキュリティ対策」を義務化しました。その背景や基礎知識について、以下の2つのポイントから見ていきましょう。

- 2023年4月に「医療法施行規則」が改正

- 医療情報システムの安全管理に関するガイドラインも「第6.0版」に改定

2023年4月に「医療法施行規則」が改正

2023年4月に「医療法施行規則」が一部改正されました。医療法施行規則は「医療法」に基づいて、病院や医療機関の開設や管理などについて定めた規則です。

厚生労働省大臣官房の2023年3月10日付け通達「医療法施行規則の一部を改正する省令について」によると、特に大きな変更点は、サイバーセキュリティの確保を義務化する規則第14条第2項の新設です。詳細は後述しますが、多様化・巧妙化するサイバー攻撃により、さまざまな医療機関が機密情報の窃取など甚大な被害を受けています。こうした背景から、医療機関におけるサイバーセキュリティ対策の必要性が高まっています。

そこで医療法施行規則が改正され、医療機関は「医療情報システムの安全管理に関するガイドライン」を参照し、適切な対応を行うことが求められました。

■参考サイト

医療法施行規則 | e-Gov法令検索

医療法 | e-Gov法令検索

医療法施行規則の一部を改正する省令について(厚生労働省)

医療情報システムの安全管理に関するガイドラインも「第6.0版」に改定

2023年5月、厚生労働省は「医療情報システムの安全管理に関するガイドライン」を第6.0版に改定しました。第6.0版では、先述した医療法施行規則の第14条第2項を前提に、医療機関の管理者が実施すべきサイバーセキュリティ対策について述べられています。

例えば、医療情報システム利用時のリスク管理や、従来の境界防御の安全性の考え方に限らず「ゼロトラスト思考」(※)に基づいた安全性や認証の考え方などです。さらに、医療機関のサイバーセキュリティ対策について、保健所による検査が原則として行われるようになることもポイントです。

医療機関には、これまでもセキュリティ体制の強化が求められてきました。しかし、今回の改正では、従来のような形式的なものではなく、実効性のあるものが必要になったということです。

※ゼロトラストとは?

従来のネットワークセキュリティに対する考え方「医療機関内=信用できる」「医療機関外=信用できない」という境界線の概念を捨て、システムやネットワークにアクセスするものは「医療機関内外のすべてを信用しないでセキュリティ対策を講じて脅威を防ぐ」という新しい考え方。

なお、「医療情報システムの安全管理に関するガイドライン 第6.0版」については、以下の記事で詳しく解説しているので合わせてご参照ください。

■関連記事

【第6.0版改定ポイント】「医療情報システムの安全管理に関するガイドライン第6.0版」を解説

医業現場におけるサイバーセキュリティ対策は進んでいない

政府が推進している医療機関のサイバーセキュリティ対策ですが、医業現場では、例えば以下のようにセキュリティ強度が不十分なケースが少なくありません。

- 医療機関側の運用体制が不十分なことが多い

- さまざまな理由でセキュリティ対策が行われていない

- 「閉じたネットワーク」が想定されていることがある

それぞれ、少し詳しく実態を見ていきましょう。

医療機関側の運用体制が不十分なことが多い

近年のクラウド型の医療システムは、多くがベンター(システム提供者)側でセキュリティ対策を整えています。しかし、システムを利用する医療機関側の運用体制が不十分なケースがあります。例えば、パスワードやアクセス権限を適切に設定していなかったり、スタッフへのITリテラシー教育が十分に行われていなかったりすることです。

また、仮想の専用ネットワークを構築する「VPN」の脆弱性を放置したり、既存システムの稼働を優先して、肝心のセキュリティソフトを停止したりするなど、不適切な運用が行われていることもあります。

さまざまな理由でセキュリティ対策が行われていない

そもそも「対応が難しい」「コストがかかる」「今すぐ必要はない」などの理由で、サイバーセキュリティ対策を避けている医療機関もあります。しかし、後述するようにセキュリティ対策に取り組まないことで生じる被害のほうが大きい上に、法令整備によって後回しはできない状況になっています。

近年では、安価に利用できて、セキュリティ面でも信頼できるクラウド型の医療システムが増えているため、「できること」から検討・導入を始めることが大切です。

「閉じたネットワーク」が想定されていることがある

既存の院内システムが、院内もしくは部門内で完結する、いわば「閉じたネットワーク」で想定されて構築・運用されているケースもあります。今後、運用を継続する中で、院外や対象外の部門からネットワークにアクセスする必要が生じた場合、セキュリティの問題が出てきます。

また、将来的に、各医療機関や自治体、各種医療関連システムとの医療情報の連携・共有が推進される取り組みも進められており、セキュリティ対策が不十分な「閉じたネットワーク」の改善は遅かれ早かれ必須となる状況です。

■関連記事

「医療DX令和ビジョン2030」とは?3つの骨格のポイントを解説

医療機関に対するサイバー攻撃の傾向と被害

ここからは、医療機関に対するサイバー攻撃の傾向と被害について、以下の2つのポイントから解説します。

- 「ランサムウェア」による被害が深刻化している

- ネットワーク機器の脆弱性が悪用されやすい

「ランサムウェア」による被害が深刻化している

医療機関を対象としたサイバー攻撃は増加しており、医療機関や患者にとって大きな脅威となっています。例えば、不正アクセスによるメールアドレスや患者情報の流出、「ランサムウェア」で電子カルテにアクセスできなくなるなどです。

ちなみにランサムウェアとは、システムに保管されているデータを暗号化して使用不能にした上で、システム運用者にランサム(身代金)を要求する不正プログラムです。ランサムウェアによる攻撃は、医療機関に対するサイバー攻撃で特に多いと考えられており、電子カルテデータが暗号化されて使用不能になる事態になります。

ネットワーク機器の脆弱性が悪用されやすい

ランサムウェアの手口として多いのが、ネットワーク機器の脆弱性の悪用です。外部ネットワークとつながっていないシステムの場合は、安全性が高いという誤解からセキュリティ対策が疎かになる傾向があります。

しかし前述した「VPN」は、インターネット経由での外部接続が可能という脆弱性があるため、ランサムウェア攻撃の侵入経路となるケースが多いです。このように、ネットワーク機器のセキュリティリスクを認識していない、もしくは認識しているにも関わらず対策を後回しにすることが、サイバー攻撃被害の理由のひとつです。

■医療機関へのサイバー攻撃に関する参考サイト

医療機関へのサイバー攻撃~サイバー攻撃対策に関する国の最新動向~ | PwC Japanグループ

医療法施行規則改正、医療機関のセキュリティ義務化 ー要点とサイバー攻撃動向から注意すべきポイントー | トレンドマイクロ

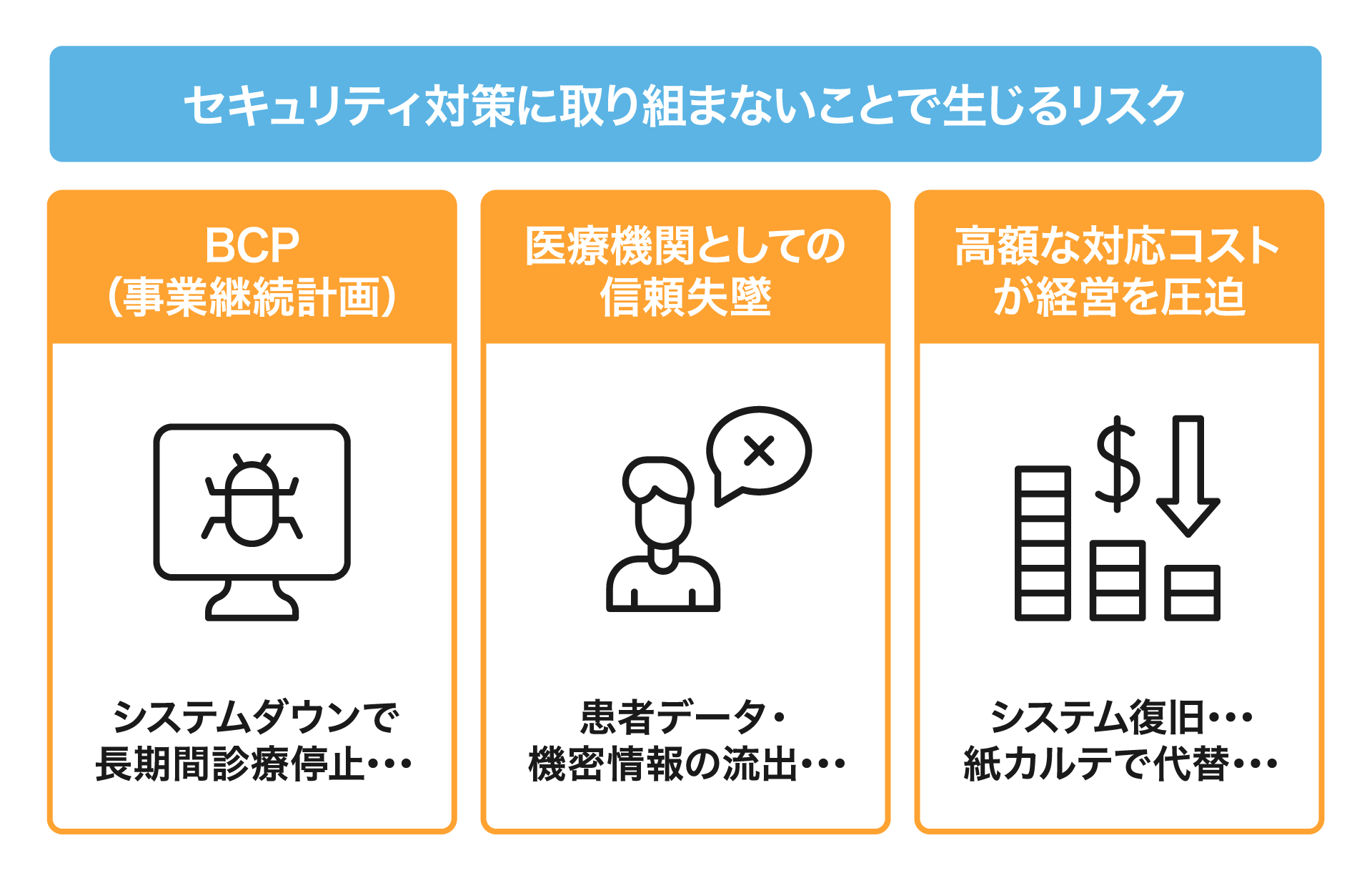

医療機関がサイバーセキュリティに取り組まないことで発生するリスク

医療機関がサイバーセキュリティに取り組まないことで生じる主なリスクとして、以下のような点が挙げられます。

- BCP(事業継続計画)に大きな悪影響が生じる

- 医療機関としての信頼が失墜しかねない

- 高額な対応コストが発生する恐れがある

BCP(事業継続計画)に大きな悪影響が生じる

不正アクセスやランサムウェアなどによるサイバー攻撃は、医療機関のBCP(事業継続計画)に大きな悪影響を与えます。 例えば、2022年にランサムウェア攻撃を受けたある大病院では、その被害で2カ月間も外来診療を停止しなければなりませんでした

サイバー攻撃によってシステムがダウンし診療停止に陥ることは、事業継続における重大なリスク要因であり、医療機関の経営に莫大な損失を与えかねません。つまり、サイバー攻撃は地震などの自然災害と同様に、無視できない事業継続リスクであるということです。

医療機関としての信頼が失墜しかねない

先述したように、サイバーセキュリティ対策の重要性は繰り返し指摘されていますが、さまざまな理由で後回しにしている医療機関は少なくありません。

サイバー攻撃により、医療機関が保有する患者データなどが外部流出すれば、自院の信頼の失墜にもつながります。不適切な対応が原因で機密情報が流出、もしくは長期間の診療停止となれば、自院の社会的な信頼性の低下は避けられないでしょう。

高額な対応コストが発生する恐れがある

サイバー攻撃の被害を受けると、高額な対応コストが発生する可能性があります。例えば、電子カルテのデータが失われた場合、電子カルテデータのバックアップをとっていなければ復旧できません。電子カルテシステムが使用不能になれば、一時的に紙のカルテの運用に移行するなどの処置が必要となり、コストはもちろん、医療従事者への負担も極めて大きなものになるでしょう。

「コストがかかるから」といってセキュリティ対策を後回しにしていると、万が一のときに、経営を圧迫するような大きな代償を支払わなければならなくなる恐れがあるということです。

医療機関のサイバーセキュリティ対策で意識すべき6つのポイント

医療機関のサイバーセキュリティ対策を行う際は、以下のような6つのポイントを意識することが大切です。

- ソフトウェアの更新やパスワード設定を重視する

- システムやネットワークのアクセスを制御する

- インシデント発生時の対応体制を構築する

- オフラインでのバックアップを作成する

- 医療従事者や職員への教育を徹底する

- クラウド型の医療システムを導入する

なお、厚生労働省は優先的に取り組むべき事項を「医療機関におけるサイバーセキュリティ対策チェックリストマニュアル」として公開しており、以下のリンクからご覧いただけます。

■参考サイト

医療機関におけるサイバーセキュリティ対策チェックリストマニュアル(厚生労働省)

ソフトウェアの更新やパスワード設定を重視する

OSやソフトウェアの更新を怠ったり、不適切なパスワードを設定していたりすると、セキュリティに脆弱性が生じます。サイバー攻撃の手口は日々進歩しているため、OSやソフトウェアもそれに対応してプログラムを更新しています。つまり、アップデートしなければ最新状況に対応できないということです。

また、単純なパスワードを設定していたり、複雑なパスワードでもメモなどから容易に入手できたりするなど、不適切なパスワード管理も脆弱性につながります。パスワードは推測しにくいものにして、定期的に変更することが大切です。

システムやネットワークのアクセスを制御する

自院のシステムにアクセスできる端末や人物を制限することも重要です。医療情報システムの安全管理に関するガイドラインでは、「ゼロトラスト」によるセキュリティ体制の構築が求められています。ゼロトラストとは、全てのアクセスを信用せずに検査・認証するということです。

そのため、外部端末からのアクセスを遮断したり、重要なデータには一部の担当者のみアクセスできるようにしたりするなど、システムのアクセス権限を細かく設定することが重要です。

インシデント発生時の対応体制を構築する

サイバーセキュリティ関連のインシデントが発生したときは、問題の大きさに関わらず、必ず厚生労働省に通報することが大切です。通報のインパクトを心配して放置したり、自院で無理な処置を行ったりすると、問題が大きくなって取り返しがつかない事態になりかねません。

インシデント発生時は迷わずに、厚生労働省が公表している「医療機関等がサイバー攻撃を受けた際の厚生労働省連絡先」へ連絡するよう努めるべきでしょう。

■厚生労働省の連絡先は以下のページからご確認ください。

医療分野のサイバーセキュリティ対策について|厚生労働省

オフラインでのバックアップを作成する

自院で医療システムを構築している場合は、定期的にオフラインのバックアップを作成することも重要です。先述したように、サイバー攻撃により例えば電子カルテのデータが破損すると、患者データが失われて事業継続の大きな問題が発生します。バックアップを作成しておけば、データが少し古い状態に戻ってしまうことはあっても、完全に失われてしまうという事態を防げます。

医療従事者や職員への教育を徹底する

各スタッフのITリテラシーの低さは、サイバー攻撃に対する脆弱性となります。定期的な研修を行うなど、スタッフに適切なITセキュリティ教育を施すことで、医療機関全体で適切なシステム運用ができるようになるでしょう。

自院独自での研修開催が難しい際などは、後述する厚生労働省の委託事業として運営されている医療機関向けの教育支援サイトの活用がおすすめです。

クラウド型の医療システムを導入する

現在では、自院でシステムを構築するオンプレミス型よりも、オンライン上で利用できる「クラウド型」の医療システムのほうが安全だと考えられています。VPNなどの機器の脆弱性から完全な閉域網は存在しないことや、BCPの観点からクラウド領域にデータが保管されているほうが有利であることなどが理由です。

もちろん、クラウド型の医療システムを利用する場合でも、運用体制などを適切に整えることは必要です。システム運用の手間と工数の削減などの面で、クラウド型システムは非常に魅力的だといえるでしょう。

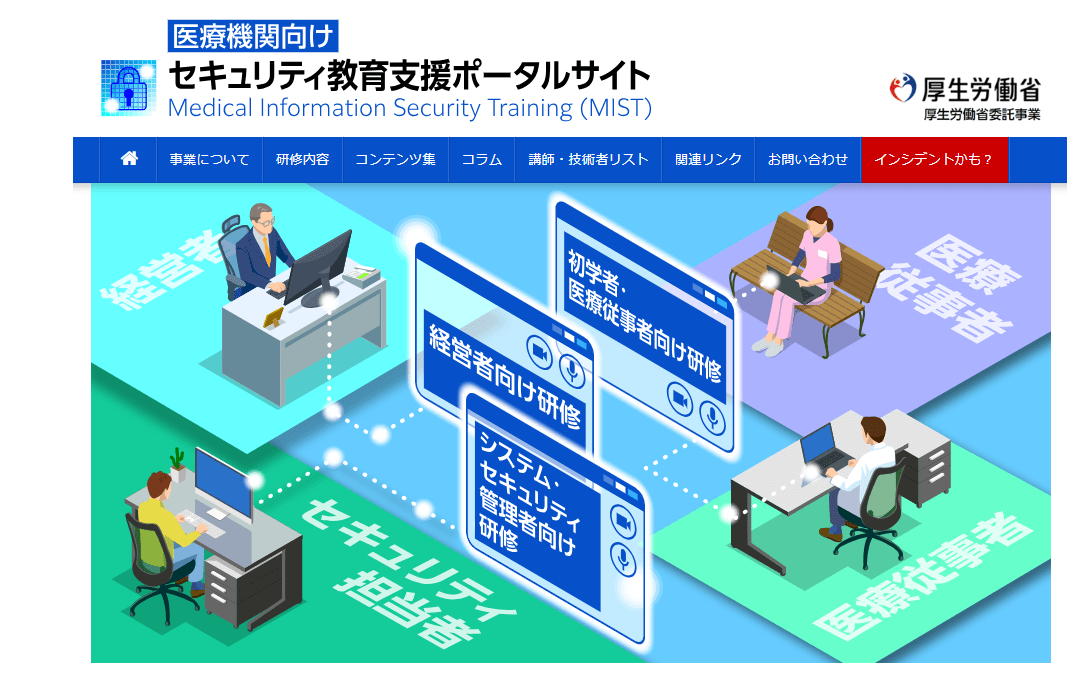

厚生労働省が開設した「医療機関向けセキュリティ教育支援ポータルサイト」

引用:厚生労働省 医療機関向けセキュリティ教育支援ポータルサイト

2022年12月8日、厚生労働省は「医療機関向けセキュリティ教育支援ポータルサイト」(MIST:Medical Information Security Training)を開設しました。医療機関のサイバーセキュリティ対策の強化が目的です。

同サイトでは、オンライン研修やeラーニングを用いたカリキュラムなどを提供しています。医療機関に従事する階層別に「経営者向け」「システム・セキュリティ管理者向け」「初学者(職員)向け」のカリキュラムがあり、担当する業務領域に応じて必要なサイバーセキュリティ対策を学べます。

万が一、インシデントが発生したときの初動対応の支援窓口もあるので、ブックマークしておくのもおすすめです。

■詳しくは以下の公式サイトをご覧ください。

TOPページ – 医療機関向けセキュリティ教育支援ポータルサイト

医療機関のサイバーセキュリティ強化に『ARTERIA』がおすすめ

医療機関がセキュリティ対策を軽視すると、万が一のときにBCPに大きな悪影響が生じ、膨大な追加コストが発生する恐れがあります。そのため、システムの運用・管理・バックアップ作成を適切に行うことや、クラウド型の医療システムを導入することが大切です。

WorkVisionの病院業務の効率化システム『ARTERIA』(アルテリア)は、クラウド型のITシステムです。問診票や同意書など院内文書のペーパレス化(電子化)、診療予約のオンライン化など豊富な機能を備えており、既存の業務プロセスを変えずに導入できます。医療のデジタル化やセキュリティ対策の一環として、この機会にぜひ導入をご検討ください。

■ARTERIAの特徴は以下のページでも詳しくご紹介しています。

ARTERIAが選ばれる理由

PDF文書機能

PDF文書機能 問診機能

問診機能 WEB予約機能

WEB予約機能 アナムネ

アナムネ バイタル

バイタル